はじめに

このツイートを見て「神機能だ!」と思いすぐ試したい気持ちになったので試してみた記録です。

https://twitter.com/toricls/status/1379942463582863361

ざっくり概要

- CloudTrail (AWSの操作履歴を記録してくれるサービス) の履歴を元に、必要最低限のIAMポリシーを自動生成してくれる機能が提供されたようです

- CloudTrail を有効にしていないと作れないと思います。

- いざという時に頼りになるので、有効にした方が良いです。(私は個人アカウントでも有効にしています)

- IAMロールで使用した記録をベースに作れるようです。

- IAM でのセキュリティのベストプラクティス にもある「最小限のアクセス権を付与する」を手間なくできるようになります!

AWSコンソールで実際に試してみる

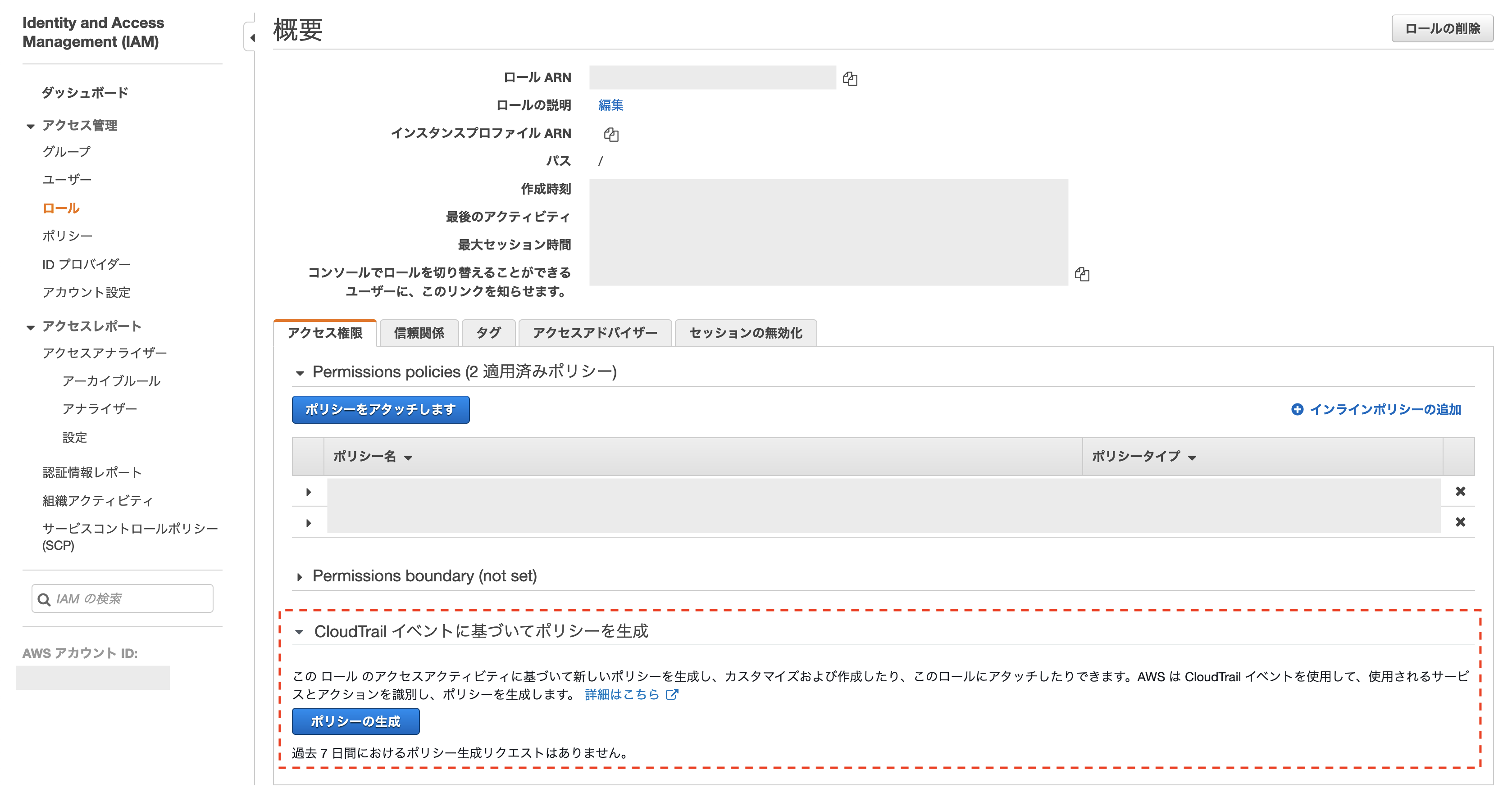

IAM Policy

ベースとなるIAMロールの下部の方に「CloudTrail イベントに基づいてポリシーを生成」があります。

「ポリシーの生成」をクリックすると生成条件を指定する画面を開ます。

ポリシーを生成

CloudTrail イベントを分析する条件を指定できます。

分析機関は最大90日までのようです。

今回は直近10日にしてみました。

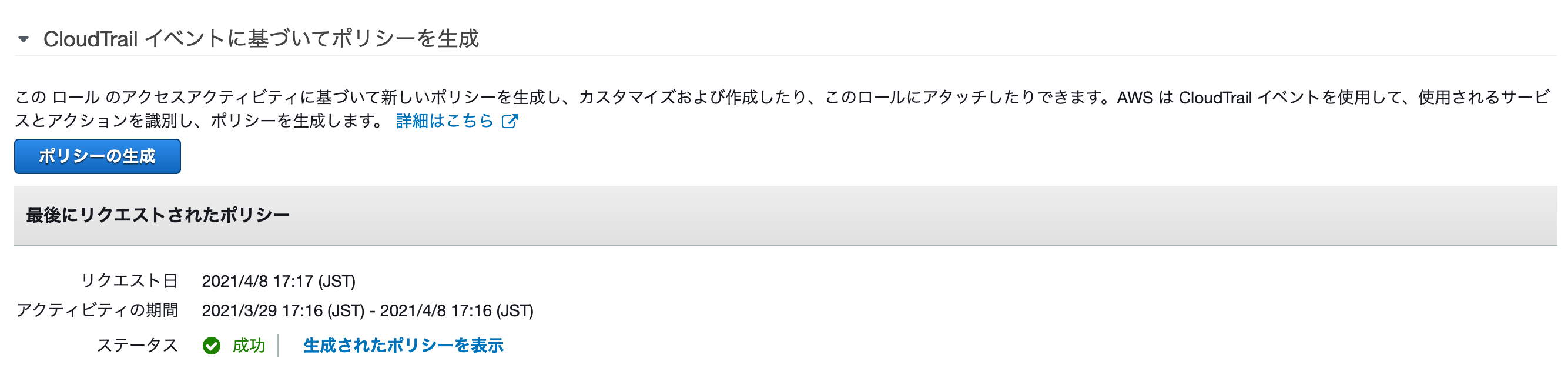

ポリシーが生成されるまで待機

ポリシーを生成ボタンを押すと、しばらく生成されるまで待機します。(キャプチャは撮り忘れました)

今回10日分で約2分ぐらいで生成されました。

期間やCloudTrailの証跡の量によって生成までの時間は変わってくるのかな、と思います。

(今回は私の個人アカウントなので、証跡の量は少ないと思います)

「生成されたポリシーを表示」ボタンを押すと、生成されたポリシーの内容と、そこから新しいポリシーを作るウィザードに入ります。

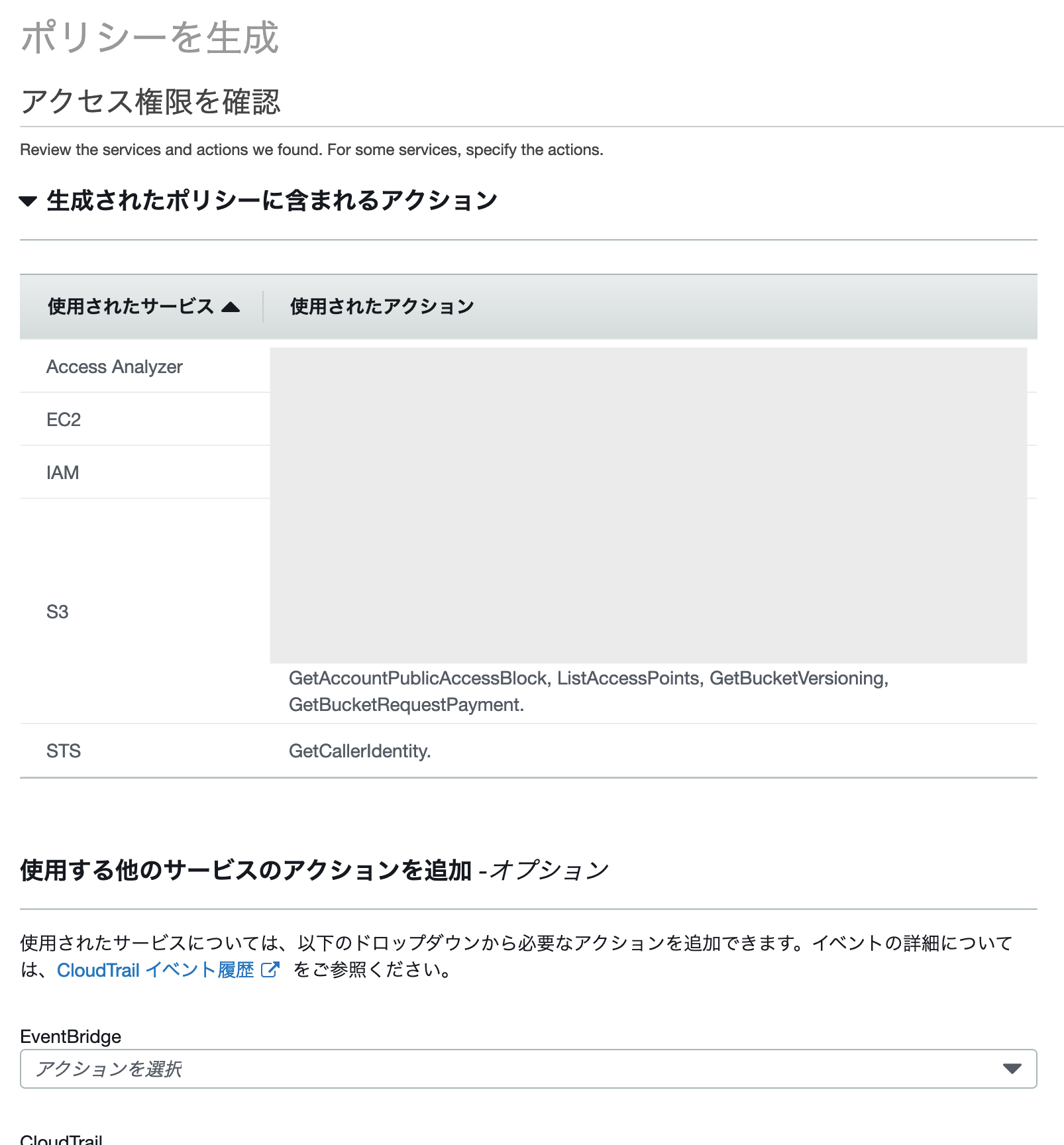

生成されたポリシーの確認と追加

実際に作成されたポリシーが確認できます。

APIのアクション単位で細かく出ています。

また、ポリシーに追加したいアクションも手動で設定できます。

「次へ」を押すと生成されるポリシーを確認できます。

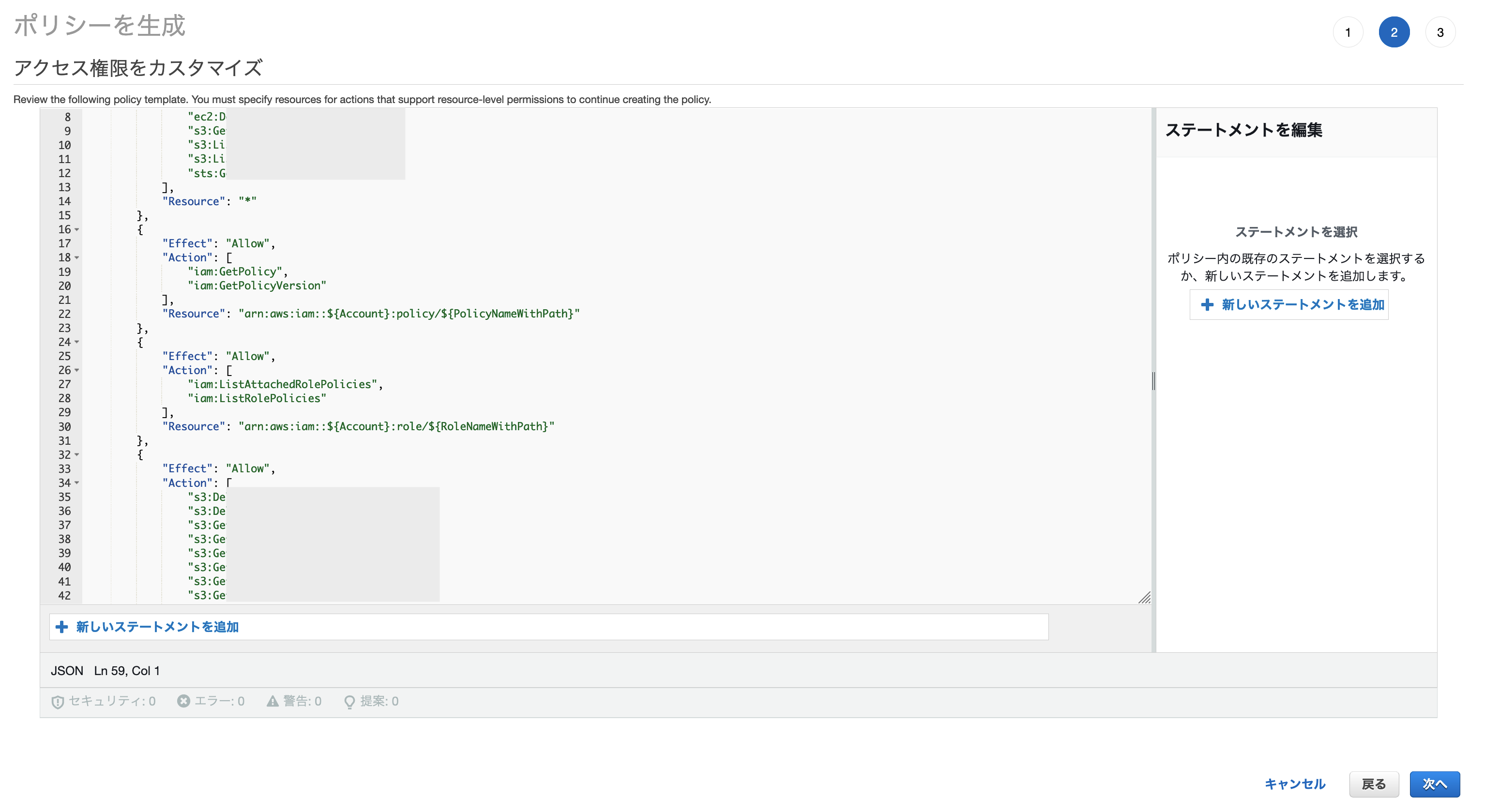

ポリシーの確認

生成するポリシーをJSONで確認できます。

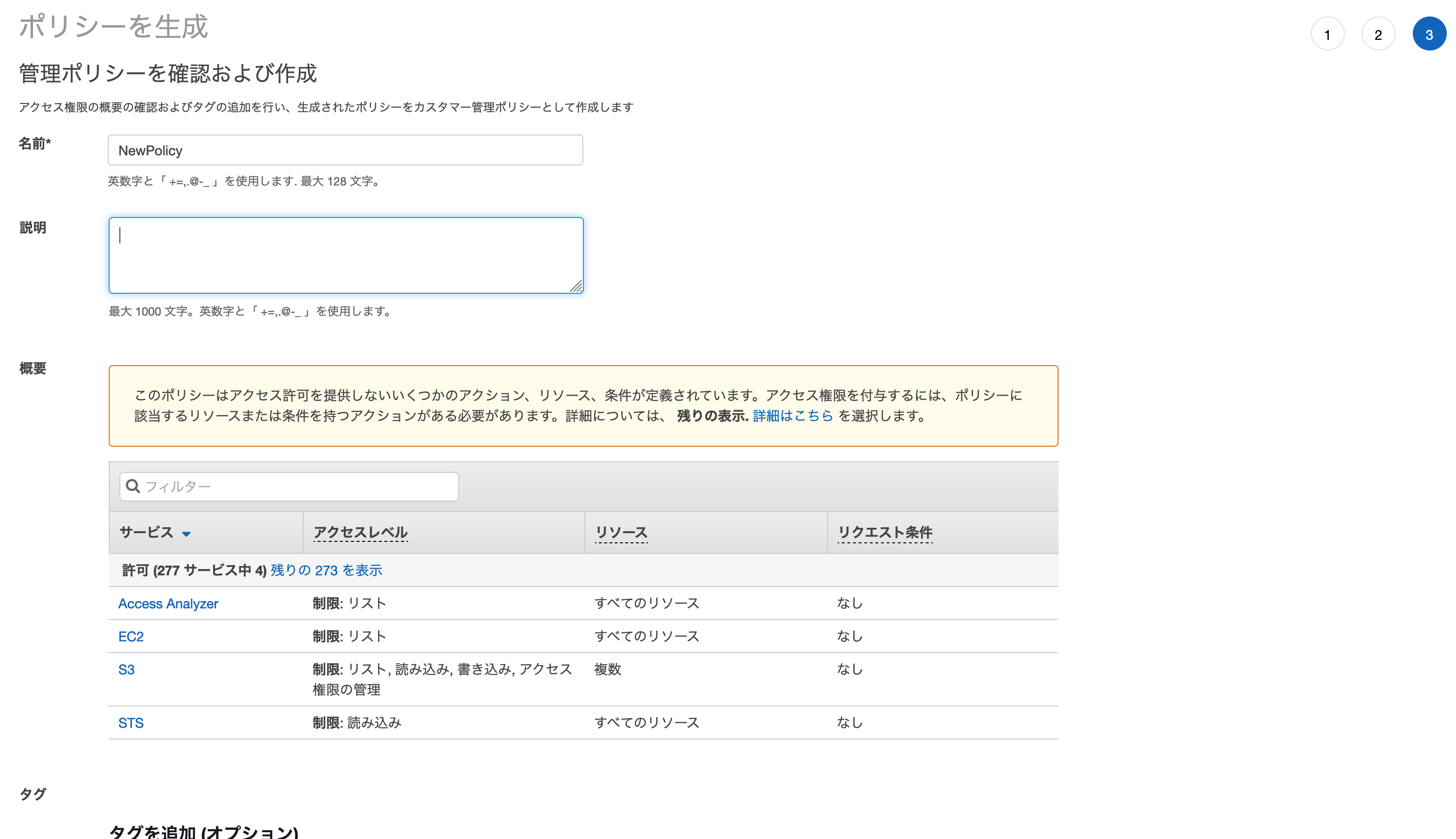

ポリシー名などの設定

ポリシー名や説明を入力すると、新しいポリシーを作成できます。

非常に簡単に最低限のポリシーを作れますね!

まとめ

IAMポリシーをざっくり当てて、しばらく実際に使ってみると最小限のポリシーを自動で作ることができるようになって、非常に便利になりました!

なかなか最小限のポリシーを試行錯誤するのは面倒なので、是非この機能を使って楽にセキュアなポリシー管理をしていきたいですね!